Zuletzt aktualisiert: 3.05.2024

Unsere Partnerschaft mit CyberArk SOFTWARE Ltd.

CyberArk SOFTWARE Ltd. (im folgenden CYBERARK genannt), wird neuer Partner der group24 AG im Bereich „Security Services“. Mithilfe des führenden Anbieters „CYBERARK“ im Bereich „Privileged Access Management“ (im folgenden PAM genannt) kann die group24 seine Leistungen der Security Services erweitern. In diesem Blogbeitrag erhalten Sie erste Informationen zum wiederholten „Leader“ im Gartner® Magic Quadrant™ für Privileged Access Management „CYBERARK“ und unserer gemeinsamen Partnerschaft in Vertrieb und Beratung.

ÜBER CYBERARK

CYBERARK, ein 1999 in Israel gegründeter Anbieter von IT-Sicherheitslösungen zum Schutz der sogenannten privilegierten Konten eines Unternehmens. Ein privilegiertes Konto ist dabei jedes Konto, welches „mehr“ darf als ein normales Konto. Diese Identität kann ein technischer Admin, aber auch ein Zugang zu einem Social Media Account eines Unternehmens sein und ist damit immer ein kritisches Ziel von Cyberangriffen.

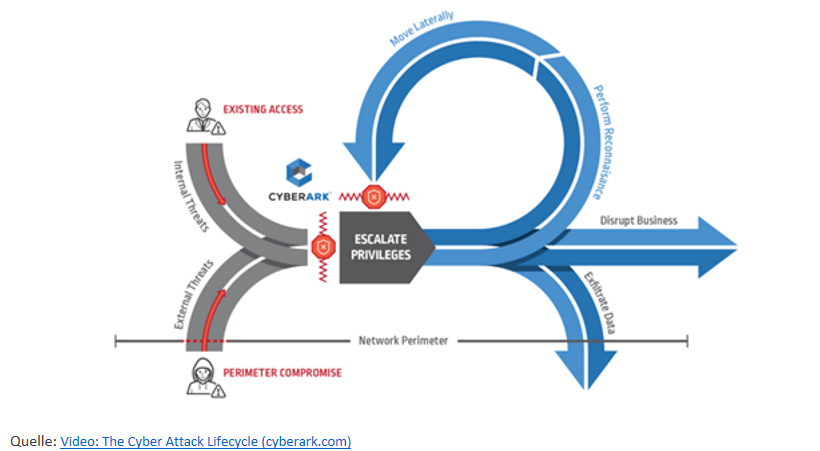

In der Vergangenheit war eine PAM-Lösung derjenige Ort, wo Zugangsdaten eines Unternehmens abgespeichert und ggf. rotiert worden sind. Ein Administrator hatte Zugriff hierauf und konnte darüber ein Zielsystem administrieren. Privileged Access Management bedeutet heute jedoch auch auf Herausforderungen zu treffen. Mögliche Herausforderungen sind: die Verlagerung in die Cloud, die digitale Transformation und die Vergrößerung der Automatisierung. Das Kernproblem stellt hierbei die damit einhergehende, erheblich vergrößerte Angriffsfläche (Personen / Infrastruktur / Accounts) dar.

Was ist PAM (Privileged Access Management)?

PAM ist die Abkürzung für „Privileged Access Management“ (zu Deutsch: Management privilegierter Zugriffe). Dabei handelt es sich um einen Ansatz oder eine Praxis, die darauf abzielt, den Zugriff auf privilegierte Konten und Ressourcen in einer IT-Infrastruktur zu schützen, zu überwachen und zu verwalten. Privilegierte Konten sind solche, die über erweiterte Berechtigungen oder Administratorrechte verfügen und somit einen umfassenderen Zugriff auf Systeme, Anwendungen oder Daten ermöglichen.

PAM umfasst verschiedene Technologien, Prozesse und Richtlinien, die dazu dienen, die Sicherheit von privilegierten Zugriffen zu erhöhen. So verhindert PAM potenziellen Missbrauch und Cyberangriffe.

Zentrales Ziel von PAM ist es, die Sicherheit der IT-Infrastruktur zu verbessern. Darüber hinaus sind Risikominimierung von Sicherheitslücken durch privilegierte Konten und die Einhaltung von Sicherheitsstandards und -vorschriften zu gewährleisten.

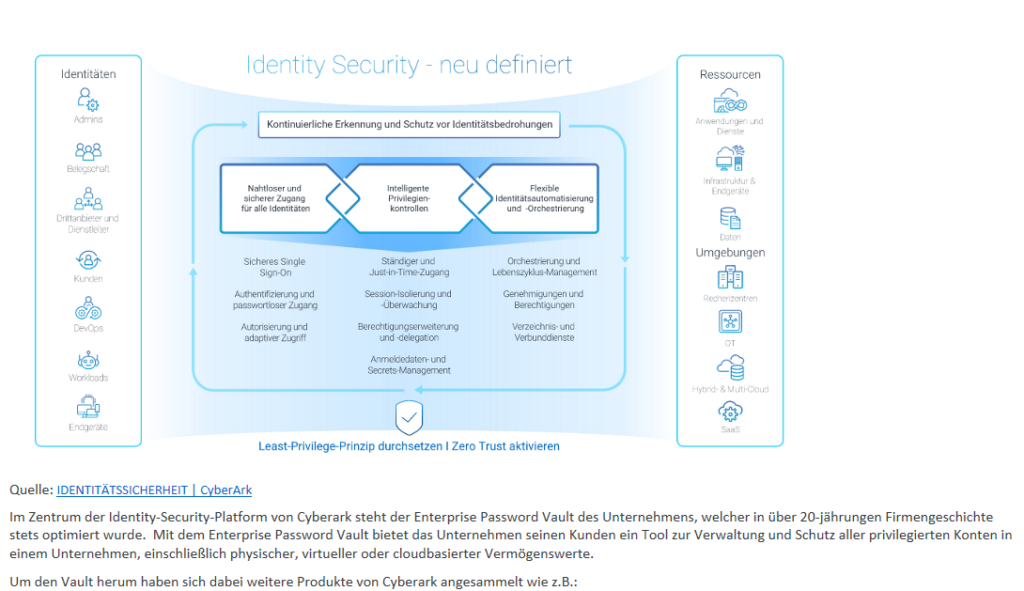

CyberArk & „Identity Security“

CYBERARK prägte wie kein anderes Unternehmen den Begriff der „Identity Security“. Hierbei geht es CYBERARK grundsätzlich um einen nahtlosen und sicheren Zugang. Darüber hinaus geht es um intelligente Privilegienkontrolle und flexible Identitätsautomatisierung- und Orchestrierung für alle Identitäten. Ein Angreifer könnte solche Zugänge nutzen, um Wertigkeiten eines Unternehmens zu stehlen, um Zugriff zur Unternehmensinfrastruktur zu erlangen oder um an Daten zu gelangen.

Privileged Session Manager (RDP) und SSH Key Manager

Der Session Manager ermöglicht einem entsprechend berechtigten PAS-Anwender den Zugriff auf zu administrierende Zielsysteme (Jumpserver) zuzugreifen. Der Session Manager erzwingt dabei eine nachvollziehbare Nutzung der priviligierten Konto und unterstützt Funktionen, wie z. B. SingleSignOn und Session-Recording. In vielen Quellen wird vergessen, dass die Funktionen des Session-Managers auch über respektive Applikation wie RDP Manager, MSTSC oder SSH / Putty genutzt werden können.

On-Demand Privileges Manager

Der On-Demand Privileged Manager stellt einen weiteren Aspekt zum Schutz von superuser-Privilegien bereit. CYBERARK bietet hiermit eine umfassende Lösung, die die IT stärkt und vollständige Transparenz und Kontrolle über Superuser im gesamten Unternehmen ermöglicht. Besonders UNIX-Systeme besitzen mit ihrem Least-Privileged-Tool „sudo“ einen permanenten und anonymen höchst-privilegierten Zugriff, welche durch OPM transparent, auditierbar und sicher gemacht werden.

CyberArk-Counjur Secret Manager oder (Application) Credential Provider

Der CyberArk Secrets Manager ermöglicht es, Identitäten von nahezu allen Lösungen und Applikationstypen durch CyberArk zu verwalten – und durch die Anwendung nutzbar zu machen. Dazu zählen z. B.: dynamischen Anwendungen, Container-Apps, Cloud Native, Apps oder DevOps Tools (Conjur Secret Manager) oder Lösungen für agentenbasierte Custom-Apps, Security-Lösungen oder Automationslösungen. CYBERARK bietet der CyberArk Community dabei die höchste Anzahl validierter out-of-the-box-Integrationen an, welche gemeinsam mit den CyberArk-Partnern entwickelt wurden.

Endpoint Privilege Manager

Die Reduzierung oder systematische Entfernung aller lokalen Administratoren ist eine Windows Best Practice – und durch die Cyberark-Lösung zum Management der Endpunkt-Identitäten werden alle Endpoints des Unternehmens wirksam geschützt. Der EPM schützt dabei das Prinzip „Least Privilege“ konsistent bis zum Endgerät einer Unternehmung. Er stellt die Berechtigungen des Geräts nur dann einer Person oder einer Anwendung (Backup; Security-Scanner) zur Verfügung, wenn sie benötigt wird.

Privileged Threat Analytics

Die Erkennung von laufenden Angriffen, sowie die Warnung über verdächtiges Verhalten ist Ziel und Funktion des PTA’s. Die Lösung bietet gezielte, sofort umsetzbare Bedrohungswarnungen, indem zuvor nicht erkennbare böswillige privilegierte Benutzeraktivitäten durch Analysealgorithmen sichtbar gemacht werden. Incident-Response-Teams haben die Möglichkeit über Echtzeitanalysen verdächtige Sessions zu erkennen und zu unterbrechen, um Angriffe zu stoppen, noch bevor sie passieren.

CyberArk Privilege Cloud Entitlements Manager

Stellt eine schnelle, einfache und konsistente Lösung bereit, die mittlerweile über 21.000+ unterschiedlichen Cloud-Identitäten (Top 3 AWS / Azure / Google Cloud) nach dem Prinzip des „Least Privilege“ zu verwalten. Hybrid- oder Multi-Cloud-Lösungen können dabei in die CYBERARK Plattform integriert, roliert und verwaltet werden.

CyberArk Identity

Der drahtlose und sichere Zugang für alle Identitäten ist dabei grundlegend und ist getrieben durch die Anforderungen an eine PAM-Lösung. Adaptive MFA und SSO-Lösungen bieten Schutz entgegen Angreifern. Self-Services-Möglichkeiten und Lifecycle Management helfen dem Unternehmen zur Steigerung der Effizienz. Moderne Cloud-Dienste und standardisierte Ports schaffen Möglichkeiten zur Weiterentwicklung des digitalen Businesses, sowie Analyse und Reportmöglichkeiten erfüllen gestellte Audit und Compliance-Anforderungen.

Unser Partnerlevel „Authorized Partner“

Bereits von Tag 1 profitieren wir und unsere Kunden von der Partnerschaft mit CyberArk. Zum einen von vergünstigten Lizenzpreisen und noch viel mehr von der CYBERARK Community. Diese hilft uns, unser Wissen auszubauen und durch ein Partnerprogramm weiter zu festigen.

Unser Ziel ist es, im Partnerstatus aufzusteigen und als „Certified Partner“ am Markt zu agieren.

Unsere Experten beraten Sie gerne

Haben Sie Fragen oder wünschen Sie weitere Informationen? Dann hinterlassen Sie uns gerne eine Nachricht. Wir helfen Ihnen weiter.

Sollten Sie hieran nun Interesse gefunden haben oder sollten Sie weitere Fragen zu Identity Security, CyberArk oder zu unseren weiteren Security-Services haben, melden Sie sich gerne bei uns. Wir unterstützen Sie von der Beratung über die Planung bis hin zur Implementierung und dem Betrieb. Kontaktieren Sie uns gerne via E-Mail unter securityservices@group24.de.

.png)